Introduksjon til Certificate Authority Authorisation (CAA)

05.09.2017

Hva er Certification Authority Authorisation?

Certification Authority Authorisation er en mekanisme som eier av et domene kan benytte for å spesifisere hvilke sertifikatutstedere (Certificate Authority) som er autorisert til å utstede sertifikater på domenet. Bruk av CAA gjør det mulig for sertifikatutstedere å implementere tilleggskontroller som reduserer sannsynligheten for å utstede TLS-sertifikater på feil grunnlag.

Certification Authority Authorisation er en beskrevet i RFC 6844, en standard definert av Internet Engineering Task Force (IETF). Alle utstedere av TLS-sertifikater er pålagt å følge denne standarden fra og med 8.september 2017 Les detaljer her.

Hvorfor ta i bruk CAA?

Det har tidligere ikke vært noen begrensninger mht hvilke domener en sertifikatutsteder kan utstede TLS-sertifikater på. Selv om CAA standarden ble definert for noen år siden, har det ikke vært obligatorisk for sertifikatutstedere å sjekke dette.

Med bruk av Certification Authority Authorisation kan domeneeier selv bestemme hvilke sertifikatutstedere som er autorisert til å utstede TLS-sertifikater for domenet sitt. På denne måten reduseres sjansen for at svindlere kan bestille sertifikater for domenet ved å velge andre sertifikatutstedere, feks sertifikatutstedere med svake kontrollrutiner eller kjente feil og mangler.

En domeneeier kan selv legge til eller fjerne sertifikatutstedere og står fritt til å definere flere autoriserte sertifikatutstedere. Dersom det ikke er spesifisert noen sertifikatutstedere i CAA, så kan hvilken som helst sertifikatutsteder utstede sertifikater på dette domenet.

Hvordan fungerer CAA?

Certification Authority Authorisation benytter DoneneNavnSystemet (DNS) som er den delen av internett som sørger for å konvertere et domenenavn til en fysisk adresse på internett. Når du taster www.buypass.no inn i nettleseren din, så er det DNS som oversetter dette domenenavnet til den IP-adressen til serveren som inneholder Buypass’ tjenester.

CAA er implementert i DNS ved bruk av såkalte Resource Records (RR) og det er domenets eier som vedlikeholder disse, enten direkte eller via en tjenesteleverandør som administrerer DNS på vegne av domeneeier.

CAA RR administreres på samme måte som andre DNS Records og CAA RR består av par av <tag,value> som kalles en property. I tillegg inneholder CAA RR et flag som sier noe om hvor kritisk denne propertien er.

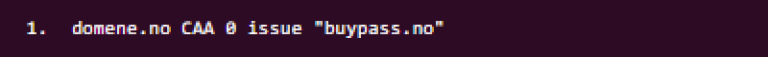

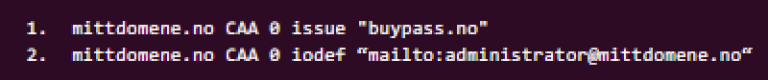

En CAA RR kan f.eks. se slik ut:

Her er domenet ‘domene.no’, CAA angir at dette er en CAA RR, ‘0’ er flag, ‘issue’ er en tag og ‘buypass.no’ er verdien (value) som er satt på denne tag’en.

Denne CAA RR sier at Buypass er autorisert til å utstede TLS-sertifikater på dette domenet, inkludert alle underdomener. En annen sertifikatutsteder enn Buypass kan ikke utstede sertifikater på dette domenet, inntil domeneeier har autorisert denne ved en legge inn en ekstra CAA RR i DNS for denne sertifikatutstederen. Hver enkelt sertifikatutsteder har definert et sett med domenenavn (såkalt Issuer Domain Name) som de benytter som identifikator i fbm CAA, dvs som benyttes som verdier i slike CAA RR for å identifisere sertifikatutsteder.

Tags

RFC 6844 definerer 3 ulike CAA RR tags som kan brukes, disse er issue, issuewild og iodef.

issue benyttes for å spesifisere hvilke sertifikatutstedere som kan utstede sertifikater for domenet og det kan være flere sertifikatutstedere som er autorisert for et domene.

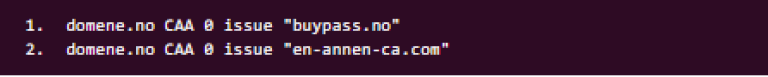

Feks:

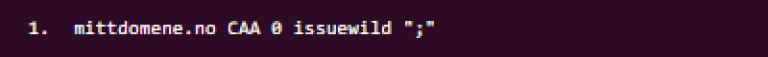

Denne autorisasjonen gjelder alle underdomener, inkludert wildcard (med mindre issuewild er spesifisert, se nedenfor). Dersom man ikke ønsker at noen skal utstede sertifikater på domenet kan man legge inn en “tom” verdi på denne måten:

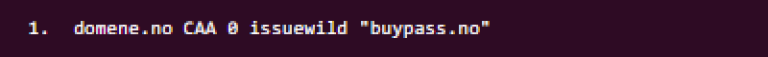

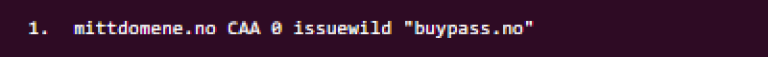

ssuewild spesifiserer hvilke sertifikatutstedere som kan utstede wildcard-sertifikater for domenet og følger samme syntaks som issue:

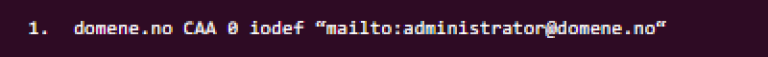

Dersom issue er spesifisert for et domene, men ikke issuewild, så gjelder issue også for wildcard i tillegg til alle underdomener. Dersom både issue og issuewild er oppgitt, så er det issuewild som prefereres for wildcard, mens issuewild ignoreres for domener som ikke er wildcard. iodef angir hvordan en sertifikatutsteder kan rapportere ikke autoriserte forespørsler om å utstede sertifikater til domeneeier. Denne kan se ut slik:

I dette tilfellet kan domeneeier nås vie e-post på administrator@domene.no.

Buypass vil varsle alle ikke-autoriserte forespørsler om å utstede sertifikater via e-post til mottaker angitt i mailto-feltet i iodef. Det er en god praksis å legge inn kontaktinformasjon i iodef, men husk at denne bør holdes oppdatert for å sikre at denne type rapporter når frem til rette vedkommende.

Hvilke domenenavn benytter Buypass for CAA?

Buypass bruker domenenavn ‘buypass.no’ og ‘buypass.com’ som Issuer Domain Name i fbm CAA. Dersom vi finner en CAA RR med et av disse domenenavnene i verdi-feltet for en issue eller issuewild property, tolker vi dette som at Buypass er autorisert til å utstede sertifikater for dette domenet.

Hvordan autorisere Buypass til å utstede TLS-sertifikater for ditt domene?

Dersom du ønsker å sikre at Buypass skal utstede TLS-sertifikater for ditt domene, så må du sørge for at Buypass er autorisert til å gjøre dette vha CAA-mekanismen.

Dersom du administrerer DNS records for ditt domene selv, så må du sette ‘buypass.com’ eller ‘buypass.no’ i verdi-feltet for en CAA RR med tag = issue og/eller issuewild. Da er Buypass autorisert til å utstede sertifikater for dette domenet. Vi anbefaler at du registrerer følgende CAA Resource Records:

Dette autoriserer Buypass til å kunne utstede TLS-sertifikater for ditt domene, inkludert alle underdomener og wildcard-domener. Dersom du ønsker å være eksplisitt mht utstedelse av wildcard-sertifikater, så kan du legge inn følgende i tillegg:

Men dette er inkludert i issue-propertyen. Du kan imidlertid også bruke denne propertyen til å sørge for at ingen kan utstede wildcard-sertifikater på ditt domene ved å legge inn følgende CAA RR:

Dersom du ønsker å autorisere andre sertifikatutstedere til å utstede sertifikater for ditt domene, kan du gjøre dette ved å legge til flere issue og/eller issuewild RR med de aktuelle sertifikatutstederes Issuer Domain Names. Ta kontakt med dine internettleverandør og/eller leverandør av domenet for å få hjelp til å autorisere sertifikatutstedere ved bruk av CAA for ditt domene.